IT Security und die Zwiebel

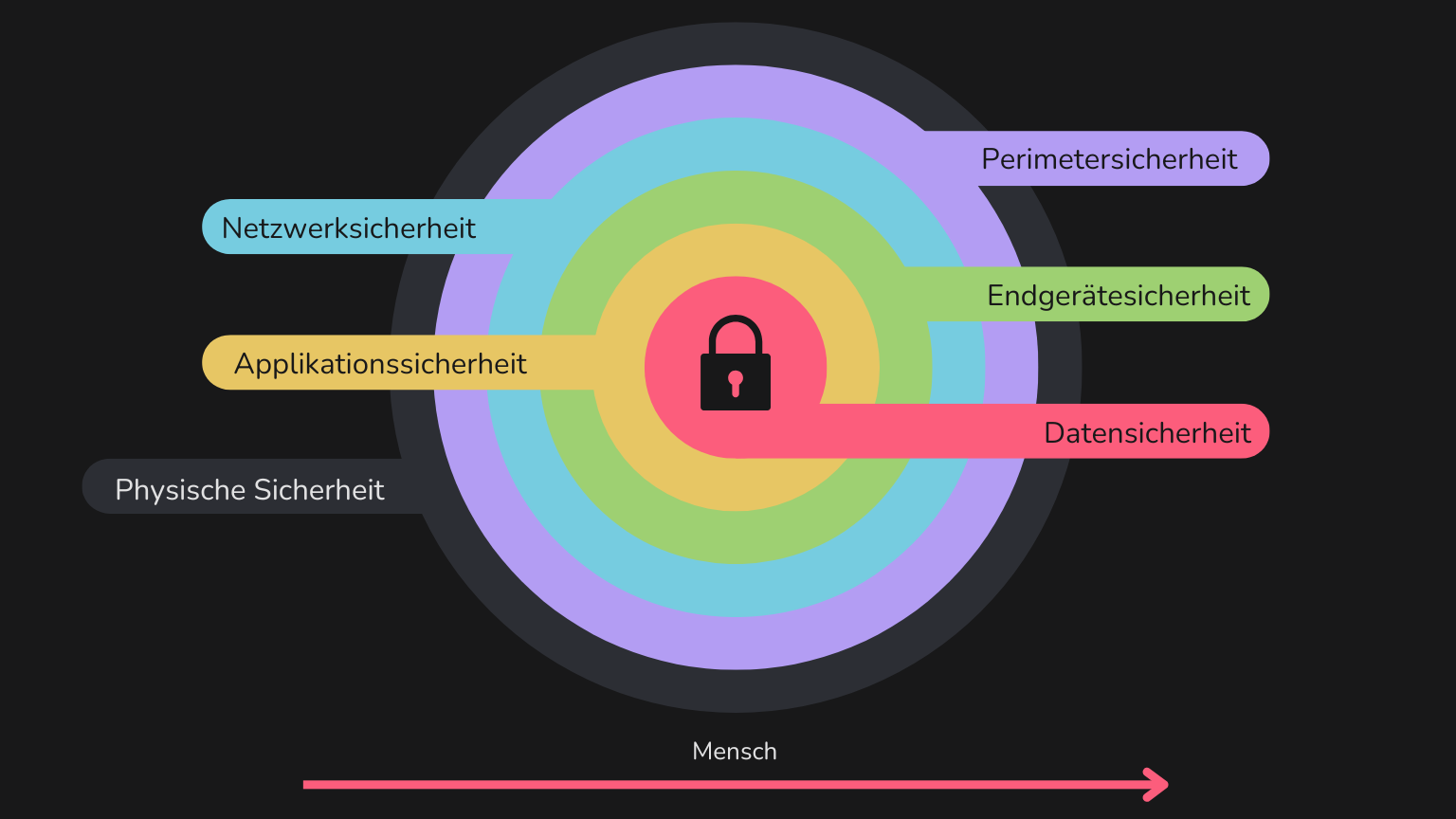

In der IT-Security spricht man gerne vom Zwiebelprinzip. Und auch wenn viele Infrastrukturen einem tatsächlich Tränen in die Augen treiben können – damit hat der Begriff in diesem Fall nichts zu tun.

Gemeint ist der Ansatz, IT-Sicherheit in mehreren Schichten zu betrachten: Jede Ebene schützt einen anderen Teil des Systems. Dabei sind Redundanzen nicht nur akzeptiert, sondern gewünscht – denn echte Sicherheit entsteht durch Tiefe, nicht durch Einzelmaßnahmen.

Je nachdem, wen man fragt, unterscheiden sich die Modelle leicht. Wir haben die Schichten thematisch gegliedert – mit einem kleinen Exkurs zu einem oft unterschätzten Punkt:

Faktor Mensch

Wir Menschen verwenden verschiedene Merchanismen um festzustellen ob alles in Ordnung ist und beginnen dabei mit unseren Sinnen: Visuelle Signale, Geruch, Geräusche. Riechen wir etwas Verbranntes, so wissen wir entweder, dass wir beim Kochen etwas schnell von der Platte nehmen müssen oder hoffen beim Heimkommen, dass der Geruch nicht aus der eigenen Wohnung kommt.

In der digitalen Welt funktionieren unsere Sinne und antrainierten Verhaltensweisen in brenzligen Situationen leider nicht so gut, daher müssen wir uns trainieren, um auch hier Risiken schnell feststellen zu können. Der Faktor Mensch ist eigentlich keine eigene Schicht, allerdings werden Maßnahmen auf anderen Schichten nicht effektiv sein, falls Anwender:innen nicht geschult wurden, oder, noch schlimmer, dagegen arbeiten.

Physische Sicherheit

Der erste Schutz beginnt offline: Geräte, Netzwerkschnittstellen, Serverräume oder ganze Rechenzentren müssen physisch geschützt sein. Der unbeaufsichtigte Zugriff durch einen Angreifer auf ein Gerät kann im schlimmsten Fall alle digitalen Schutzmechanismen umgehen.

Stichwort: Der Drucker muss gewartet werden, aber es war ja eigentlich kein Termin ausgemacht worden. Hier sollte sofort jede:r Mitarbeiter:in misstrauisch werden und bei den für IT zuständigen Personen nachfragen, ob es hier mit rechten Dingen zugeht.

Perimetersicherheit

Die äußere digitale Verteidigungslinie: Firewalls, Web Application Firewalls, IDS/IPS-Systeme (Intrusion Detection & Prevention). Wichtig: Diese Systeme müssen regelmäßig aktualisiert und Alarme ernst genommen werden – ein vergessenes Schild schützt nicht.

Netzwerksicherheit

Wenn es ein Angreifer doch ins Netzwerk schafft, darf er sich nicht frei bewegen können. Hier kommt die Netzwerksegmentierung ins Spiel – sie begrenzt die Bewegung und erschwert das Ausnutzen weiterer Schwachstellen erheblich.

Endgerätesicherheit

Unsere Arbeitsgeräte müssen ebenso abgesichert sein, allerdings bin ich kein Fan von Antivirussoftware. Die zusätzlichen Rechte dieser Software erhöhen die Angriffsfläche und gleichzeitig ergibt sich durch die enge Einbindung in das Innenleben der Betriebssysteme auch noch ein weiterer Punkt in dem Probleme (Rechner bootet nicht mehr) entstehen können. Allerdings gibt es weitere wichtige Punkte der Endgerätesicherheit: Zugangskontrolle, Patch-, Update- und Rechtemanagement.

Applikationssicherheit

Viele Anwendungen laufen heute remote oder in der Cloud – der direkte Zugriff fehlt. Daher gilt: Netzwerkregeln richtig setzen, Datenflüsse überwachen und bei verdächtigem Verhalten isolieren.

Wenn die Applikation selbst betrieben oder sogar entwickelt wird, greifen zusätzliche Maßnahmen: Secure Development Lifecycle, Zugriffsmanagement und kontinuierliches Patchen gehören hier zur Pflicht.

Datensicherheit

Der Kern der Zwiebel, die heiligen Daten und das, was wir eigentlich Schützen wollen, gleich wie den Inhalt von Safes (physische Sicherheit, Keykarten, Biometrische Sensoren, Zeitliche Zugangsbeschränkungen - Viele Sicherheitsfaktoren und Schichten an Sicherheitsmaßnahmen) oder das innere unseres Zuhause (verschiedene Schlüssel, Alarmsysteme).

In diesem Punkt ist es wichtig für das Versagen anderer Sicherheitsmaßnahmen vorzusorgen: Verschlüsselung der Daten, Backup-Strategie und Pläne, die auch getestet wurden sollte es zu einem Vorfall kommen.

Fazit

Der Ansatz komplexe Thematiken in Schichten zu zerlegen wird in vielen Bereichen angewendet, vor allem wenn Sicherheit und Zuverlässigkeit wichtig sind.

Sicherheit ist eben kein Produkt, sondern ein Prozess – und ein mehrschichtiger noch dazu. Das Zwiebelprinzip hilft, diesen Prozess systematisch zu denken.

Wir bei RiKuWe, denken IT-Sicherheit bei unseren Konzepten mit und können im Erstgespräch gerne auf individuelle Anforderungen von Ihrer Seite eingehen. Wir freuen uns jedenfalls auf Ihre Anfrage!

Zu guter letzt: Man darf sich nicht nur auf eine Maßnahme verlassen und sich dann sicher fühlen - Am besten baut man sich seine eigene Zwiebel (an ;))